Kaspersky araştırmacıları, 2021’de gelişmiş kalıcı tehditlere (Advanced Persistent Threat- APT) dair vizyonlarını paylaşarak hedefli saldırıların önümüzdeki aylarda nasıl değişeceğini ortaya koydu. Rapora göre 2020’de yaşanan kargaşa sadece günlük hayatımızda değil hedefli saldırılarda da pek çok yapısal ve stratejik değişikliği beraberinde getirecek. Ağ cihazlarının hedeflenmesi, 5G güvenlik açıklarının suistimal edilmesi ve çok aşamalı saldırılar, sıfır gün açıklarının satışı gibi siber saldırılara olanak sağlayan faaliyetlerin engellenmesine yönelik olumlu çabalara rağmen devam edecek.

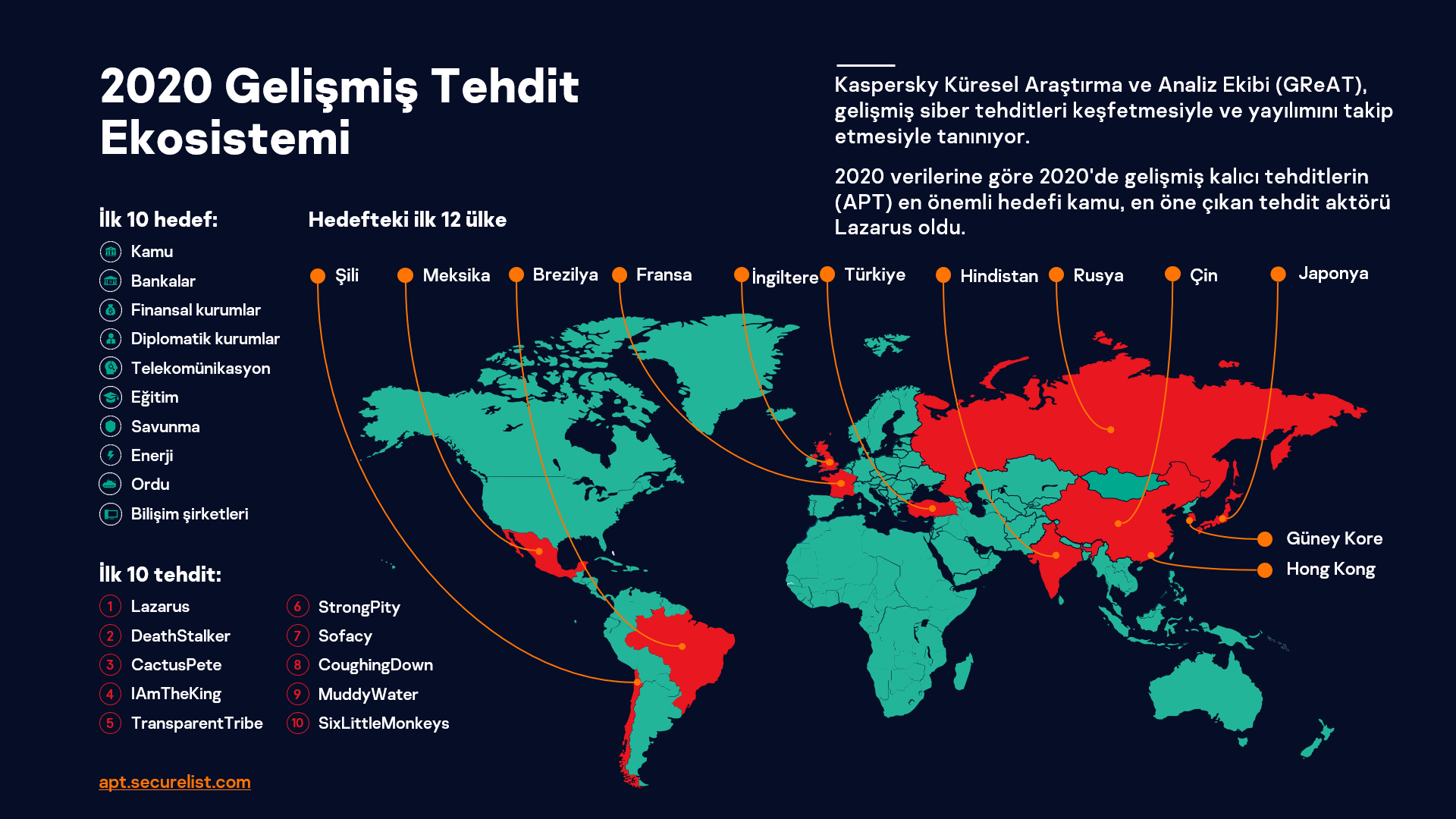

Tahminler Kaspersky Küresel Araştırma ve Analiz Ekibinin (GReAT) 2020 boyunca tanık olduğu değişikliklere dayanarak gerçekleştirildi ve siber güvenlik topluluğunu desteklemenin yanı sıra kurumları karşılaşmaları muhtemel zorluklar konusunda uyarmak üzere derlenerek paylaşıldı.

APT tehdit aktörleri, siber suçlulardan ilk ağ erişimini satın alacak

Kaspersky araştırmacılarının beklediği temel ve potansiyel olarak en tehlikeli trendlerden biri tehdit aktörlerinin saldırıların gerçekleştirilmesine yönelik yaklaşımındaki değişikliğe işaret ediyor. Geçen yıl hedefli fidye yazılımı saldırıları, hedeflenen ağlarda giriş için gedik açmanın bir yolu olarak genel kötü amaçlı yazılımların kullanılmasıyla yeni bir noktaya ulaştı. Bunların genellikle çalıntı kimlik bilgileriyle ticaret yapan Genesis gibi iyi kurulmuş yeraltı ağları arasındaki bağlantılar da ortaya çıkarıldı. Kaspersky araştırmacıları, APT aktörlerinin hedeflerini tehlikeye atmak için aynı yöntemi kullanmaya başlayacağına inanıyor.

Sonuç olarak, kuruluşların genel kötü amaçlı yazılımlara daha fazla dikkat etmesi ve kötü amaçlı yazılımların daha karmaşık tehditleri dağıtmanın bir yolu olarak kullanılmamasını sağlamak için tehlikeye atılan her bilgisayarda temel olay müdahale etkinlikleri gerçekleştirmesi gerekiyor.

2021 için diğer tahminler şöyle sıralanıyor:

- Siber stratejilerinin bir parçası olarak daha fazla ülke yasal ithamları kullanacak. Kaspersky’nin uluslara düşman taraflarca gerçekleştirilen APT saldırılarının “isimlendirilmesi ve utandırılması” ile ilgili önceki tahminleri gerçek olurken, bundan sonra daha fazla kuruluşun aynı şeyi yapması bekleniyor. Hükümet düzeyinde gerçekleştirilen APT gruplarına ait araç setlerinin açığa çıkarılması, daha fazla ülkeyi aynı şeyi yapmaya sevk ederek böylece misilleme amacıyla rakiplerinin mevcut araç setlerini yakarak aktörlerin faaliyetlerine ve gelişmelerine zarar verecek.

- Sıfır gün komisyoncularına karşı daha fazla sayıda Silikon Vadisi şirketi harekete geçecek. Popüler uygulamalardaki sıfır gün güvenlik açıklarının farklı hedeflere yönelik casusluk amacıyla istismar edildiği skandal vakaları takiben, daha fazla Silikon Vadisi şirketinin müşterilerini ve itibarlarını korumak için sıfırıncı gün komisyoncularına karşı tavır alması muhtemel.

- Ağ cihazları daha fazla hedeflenecek. Uzaktan çalışmayla beraber kurumsal güvenlik öncelik haline geldi ve VPN ağ geçitleri gibi ağ araçlarından yararlanmaya yönelik ilgi arttı. Bu durum kurumsal VPN’lere “vishing” uzak çalışanlar aracılığıyla erişmek için kimlik bilgileri toplamayı popüler hale getirebilir.

- Para artık “tehditlerle” talep edilecek. Fidye yazılımı çetelerinin stratejisindeki değişiklikler, fidye yazılımı ekosisteminin birleşmesine yol açıyor. Önceki hedefli saldırı stratejilerinin başarısını takiben, daha büyük fidye yazılımı oyuncuları faaliyetlerine odaklanmaya ve APT benzeri yetenekler elde etmeye başlayacaklar. Bu çeteler gasp ettiği parayla yeni gelişmiş araç setlerine daha önce devlet destekli APT gruplarından bazılarında görülen türden büyük fonlarla ve benzer bütçelerle yatırım yapabilecekler.

- Daha yıkıcı saldırılar, kritik altyapıyı veya ikincil hasarı etkilemek için tasarlanan yönlendirilmiş, organize saldırılardan kaynaklanacak – hayatlarımız teknolojiye daha da bağımlı hale geldikçe her zamankinden geniş bir saldırı yüzeyiyle karşı karşıyayız.

- 5G güvenlik açıkları ortaya çıkacak. 5G teknolojisinin benimsenmesi arttıkça ve daha fazla cihaz 5G bağlantısına bağımlı hale geldikçe, saldırganlar yararlanabilecekleri güvenlik açıklarını aramak için daha büyük bir teşviğe sahip olacaklar.

- Saldırganlar COVID-19 salgınından yararlanmaya devam edecek. Tehdit aktörlerinin taktik, teknik ve prosedürlerinde değişikliklere yol açmasa da virüs kalıcı bir ilgi konusu haline geldi. Pandemi devam ettikçe, tehdit aktörleri hedef sistemlerde yer edinmek için bu konuyu kullanmaktan vazgeçmeyecek.

Kaspersky’nin baş güvenlik araştırmacısı David Emm, “O kadar değişken bir dünyada yaşıyoruz ki, henüz kavrayamadığımız olayların ve süreçlerin gelecekte gerçekleşmesi son derece olası” diyor. “Siber tehdit ortamını etkileyen tanık olduğumuz değişikliklerin miktarı ve karmaşası, neyin öne çıkacağına dair birçok senaryoyu gündeme getiriyor. Dahası, dünyada APT tehdit aktörlerinin operasyonlarını tam olarak görebilen hiçbir tehdit araştırma ekibi yok. Doğru, dünya kaotik bir yer. Ancak önceki deneyimlerimiz, daha önce birçok APT gelişimini öngörebildiğimizi ve onlara karşı daha iyi hazırlanabildiğimizi gösteriyor. Bu yolu izlemeye, APT kampanyalarının ve faaliyetlerinin arkasındaki taktikleri ve yöntemleri anlamaya, öğrendiğimiz bilgileri paylaşmaya ve hedefli kampanyaların yarattığı etkiyi takibe devam edeceğiz. Burada önemli olan durumu yakından takip etmek ve her zaman tepki vermeye hazır olmak. Ve biz bunu yapacağımızdan eminiz.”

APT tahminleri, Kaspersky’nin dünya çapında kullanılan tehdit istihbaratı hizmetleri sayesinde derlenmiştir. Bu tahminler, siber güvenlikteki önemli değişikliklerle ilgili yıllık tahminlerin yer aldığı analitik makalelerden oluşan Kaspersky Security Bulletin’in (KSB) parçasıdır. Kaspersky Threat Predictions’ın 2021 tamamını Securelist.com adresinde bulabilirsiniz. Diğer KSB içeriklerine bakmak için buraya tıklayın.

Kaspersky uzmanlarının 2020’deki gelişmiş hedefli tehditlere dair öngörüleri için geçen yılın raporuna göz atabilirsiniz.